谷歌周三修补了影响Gmail和G SUIte电子邮件服务器的主要安全漏洞。

该错误可能允许威胁参与者发送模仿任何GmAIl或G Suite客户的欺骗性电子邮件。

据安全研究员艾莉森·侯赛因(Allison Husain)于四月发现此问题并向google报告后,该错误还使附件可以通过欺骗邮件,从而符合 SPF (发件人策略框架)和 DMARC (基于域的消息身份验证,报告和遵从性)标准。 ),这是两个最先进的电子邮件安全标准。

尽管单挑了四个月,但Google推迟了补丁

但是,尽管有137天的时间来修复所报告的问题,但Google最初将补丁程序推迟到披露截止日期之后,计划在9月份某个地方修复该错误。

在侯赛因(Husain)在其博客上发布有关该错误的详细信息(包括概念验证漏洞代码)之后,谷歌工程师昨天改变了主意 。

博客文章上线七个小时后,Google告诉Husain,他们在9月等待最终补丁部署期间,部署了缓解措施,以阻止利用所报告的问题进行的任何攻击。

事后看来,昨天的漏洞修补程序在技术行业中很常见,许多公司及其安全团队并不总是完全了解不修补漏洞的严重性和影响,直到有关该漏洞的详细信息公开为止,并且他们支持被剥削。

GMAIL(G SUITE)错误的工作方式

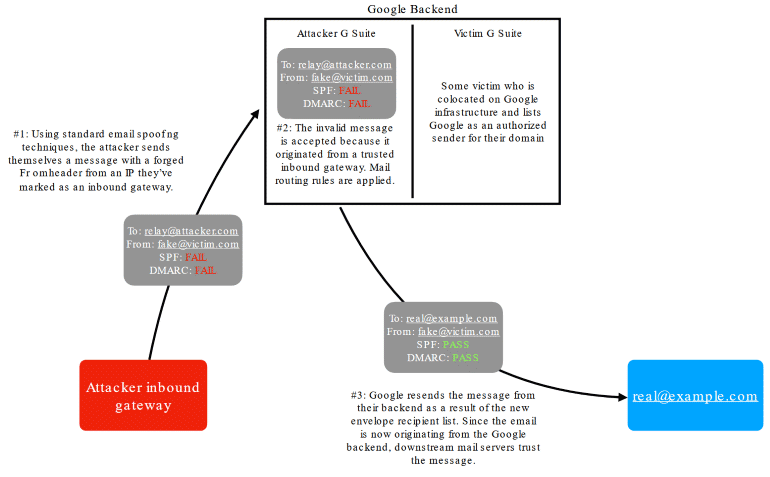

至于错误本身,问题实际上是两个因素的结合,正如侯赛因在她的博客文章中所解释的那样。

第一个错误是使攻击者可以将欺骗性电子邮件发送到Gmail和G Suite后端的电子邮件网关的错误。

攻击者可以在Gmail和G Suite后端上运行/出租恶意电子邮件服务器,允许该电子邮件通过,然后使用第二个错误。

第二个漏洞使攻击者可以设置自定义电子邮件路由规则,以接收传入的电子邮件并将其转发,同时还使用名为“更改信封收件人”的本机Gmail / G Suite功能来欺骗任何Gmail或G Suite客户的身份。

使用此功能转发电子邮件的好处是,Gmail / G Suite还会根据SPF和DMARC安全标准验证欺骗性转发的电子邮件,从而帮助攻击者验证欺骗性邮件。有关如何合并这两个错误的详细信息,请参见下面的Husain图。

侯赛因说:“此外,由于该消息是从Google的后端发出的,因此该消息的垃圾邮件分数也可能较低,因此应减少过滤的频率。”他还指出,这两个错误仅是Google独有的。

如果漏洞没有得到修补,ZDNet毫无疑问会利用此漏洞利用,很可能会被垃圾邮件群,BEC骗子和恶意软件分发者广泛采用。

Google的缓解措施已部署在服务器端,这意味着Gmail和G Suite客户无需执行任何操作。

网友评论文明上网理性发言已有0人参与

发表评论: